私有云微隔离解决方案

一句话概述:

利用微隔离技术在私有云环境中构建安全屏障,确保资源隔离同时防御潜在的网络攻击。

一、背景介绍

云平台内80%流量属于东西向(内部)流量,而传统的安全产品基本都是在南北向,云租户内及云租户间东西向流量管控能力的欠缺,导致租户数据泄露、内部病毒泛滥,一旦突破边界,攻击者就可以比较轻松的在租户内部及租户间横向移动,并利用漏洞、安装木马、建立远程控制跳板。

二、需求分析

(一)数据中心内部访问关系可见 内部存在大量业务系统,但是目前普遍缺少内部流量可视能力,内部主机之间、业务系统之间、安全域之间是如何访问的并不清楚。微隔离提供全局视角对内部业务流量进行呈现,也能帮助用户发现内部不合规访问(例如,越权访问,内部扫描、横向攻击行为)。

(二)安全策略可视化统一管理 可以将安全策略与实际的业务访问进行匹配,避免出现冗余、无效的策略,帮助用户减少内部暴露面。

三、面临的挑战

(一)东西流量不可见

(二)静态策略不适应

(三)人工运维不可行

(四)混合架构难管控

四、方案概述

(一)什么是微隔离?

微隔离(Micro-Segmentation,亦称为微分段、软件定义分段、逻辑分段或基于身份的分段),其提供工作负载(物理机、虚拟机、容器等)间的流量可视化及访问控制能力。相较传统的安全域隔离(南北向流量访控),微隔离通过将内部网络划分为更加精细的微网段,实现东西向流量精细化控制。微隔离系统通常用于内网不同环境间、业务间、工作负载(如虚拟机、容器)间的流量管控,从而实现缩减暴露面、阻止攻击横向侧移的安全目的。

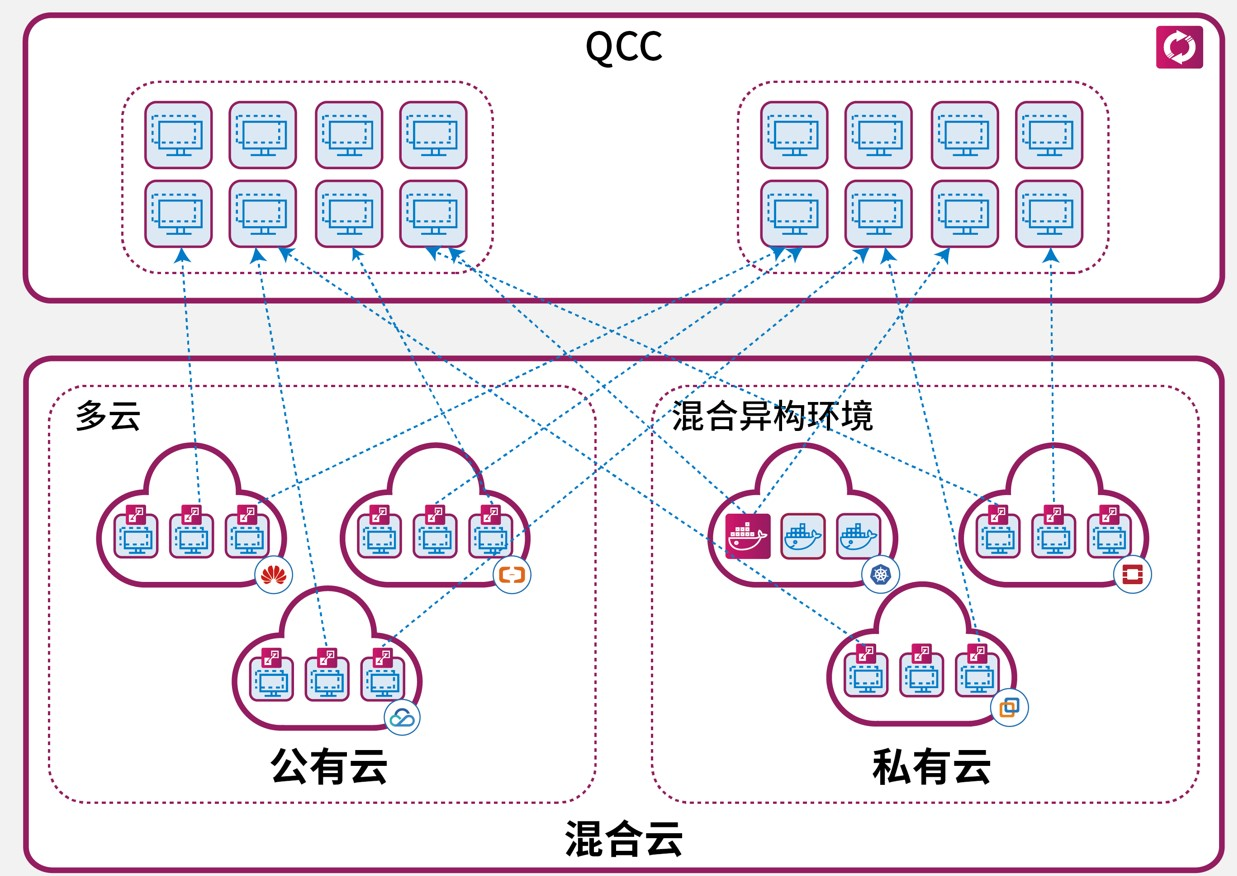

(二)产品架构

蜂巢自适应微隔离安全平台包含蜂巢安全计算中心(QCC)、蜂群安全守护容器(BDC)和蜂群安全管理终端(BEA)三个部分。公有云、私有云以及混合云等场景都能够适用,对东西向流量进行精细化控制。

蜂巢安全计算中心(QCC)是微隔离系统策略决策点,基于BDC/BEA采集上报的工作负载运行上下文,动态计算策略更新并分发执行。

蜂群安全守护容器(BDC)是微隔离系统策略执行点,以守护容器(DaemonSet)形式部署运行于K8S集群各Node上,监测Pod运行上下文,接收并执行QCC分发的安全策略。

蜂群安全管理终端(BEA)是微隔离系统策略执行点,以Agent形式安装于物理机、虚拟机操作系统,监测工作负载运行上下文,接收并执行QCC分发的安全策略。

(三)自适应微隔离的管理运行逻辑

1、标识工作负载分组及角色

基于业务属性手工配置;同步现有资产管理数据;读取容器平台关键键值。

2、学习梳理业务间互访关系

识别工作负载流量连接;计算负载间的连接关系;基于业务视角可视呈现。

3、下发执行微分段访控策略

设定安全策略访控规则;监测并确认预阻断连接;安全策略由测试转防护。

4、动态自适应计算策略更新

监测工作负载属性变化;执行全局策略动态计算;实时下发安全策略更新。

5、全程监测并分析异常连接

全程记录阻断流量日志;实时分析异常连接行为;及时下发应急处置策略。

(四)部署测试

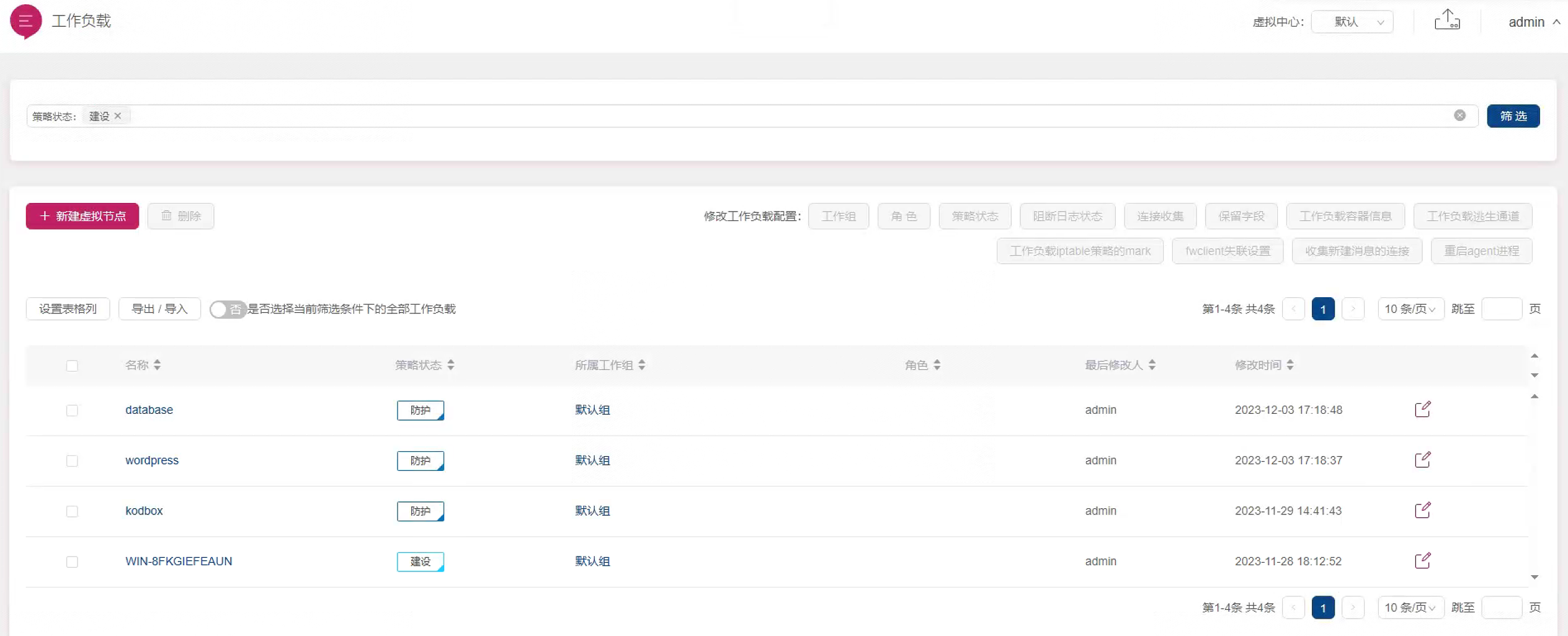

1、首先准备测试服务器,操作系统包含Windows和Linux,涉及应用程序和数据库。然后,部署蔷薇灵动蜂巢自适应微隔离安全平台并将测试服务器都添加进工作组中,同时将策略状态都设置为防护或者测试状态。

在系统监控中,我们可以看到工作负载相关数据,例如阻断信息、端口信息等。

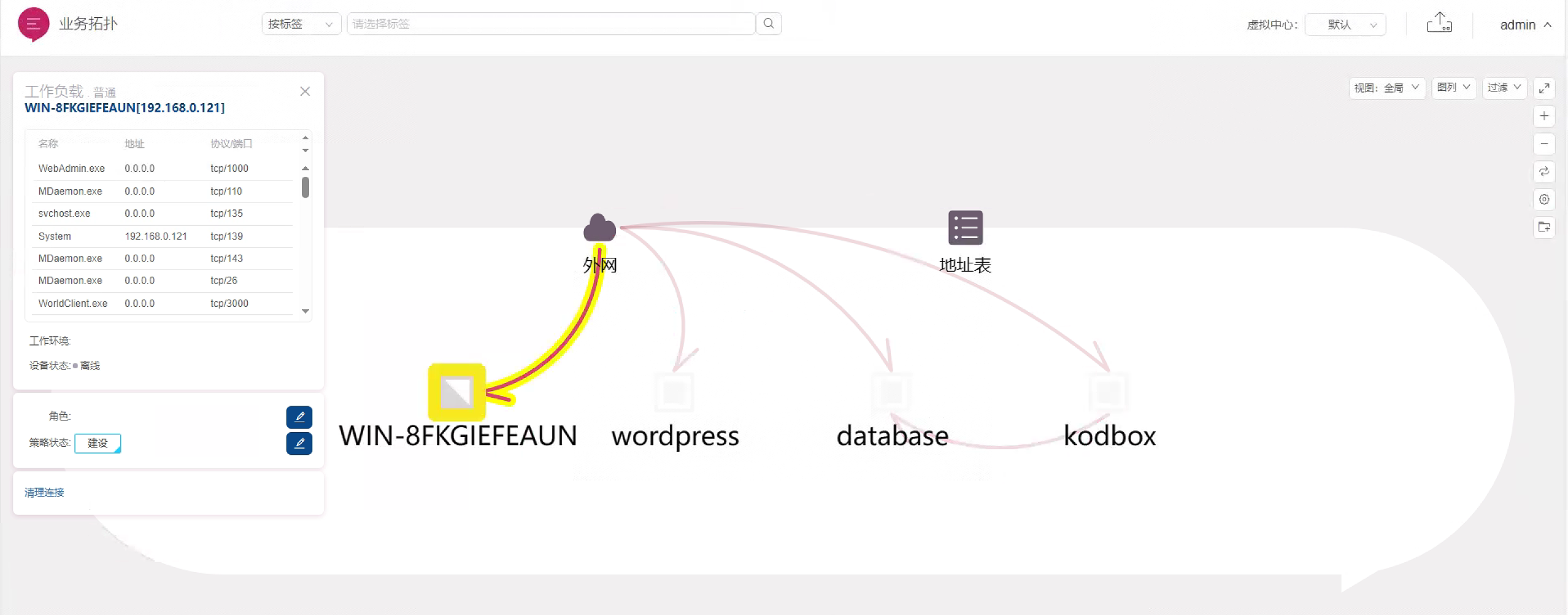

2、通过业务拓扑可以看到工作组中的连接关系,同时还能看到工作负载的服务和端口使用情况。

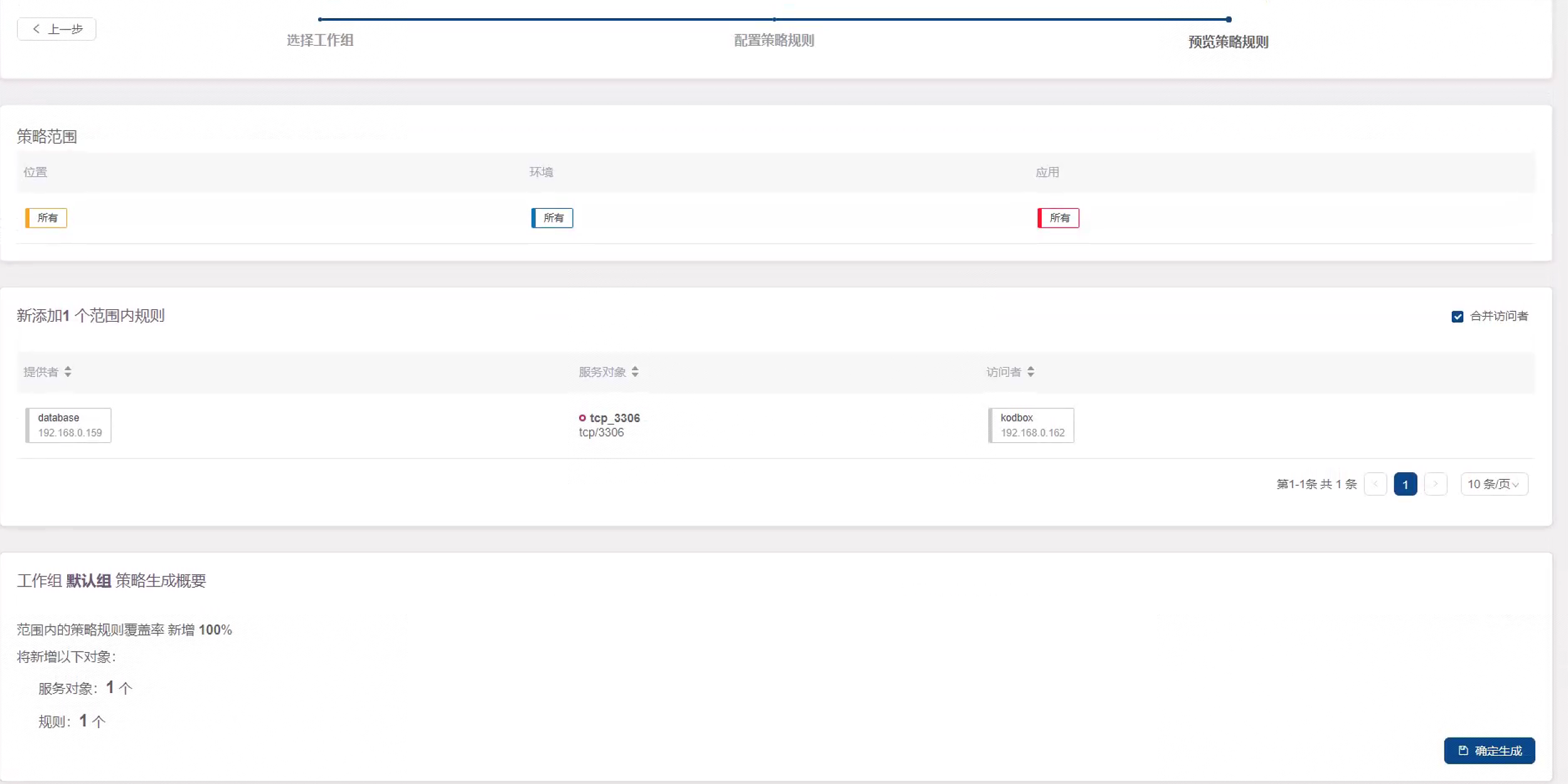

根据工作负载流量连接,我们可以配置策略规则并进行下发。

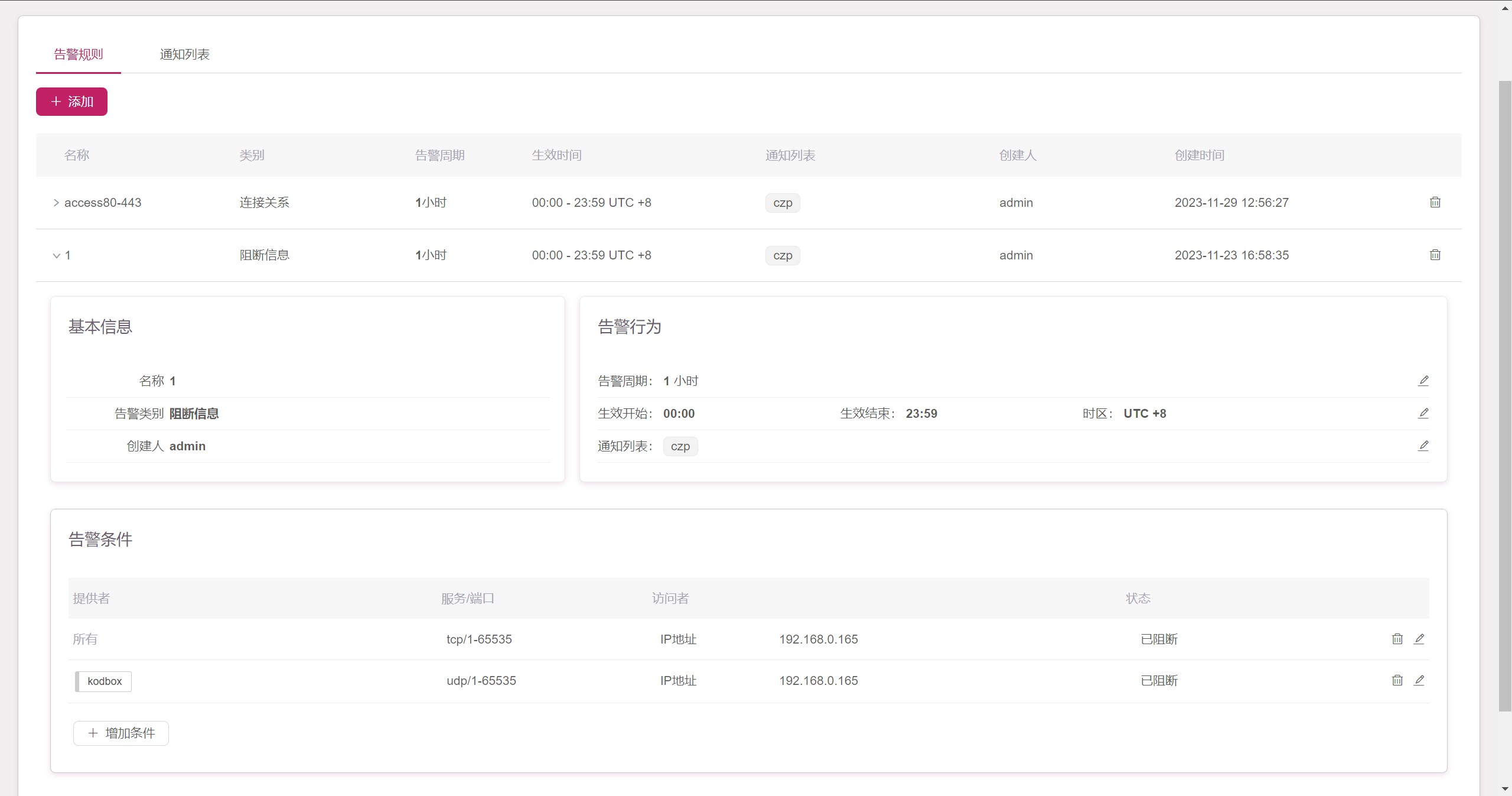

3、接下来我们尝试设置告警规则并进行模拟攻击,告警规则设置为当指定IP对工作负载中的服务器进行扫描并阻断时就发送通知。

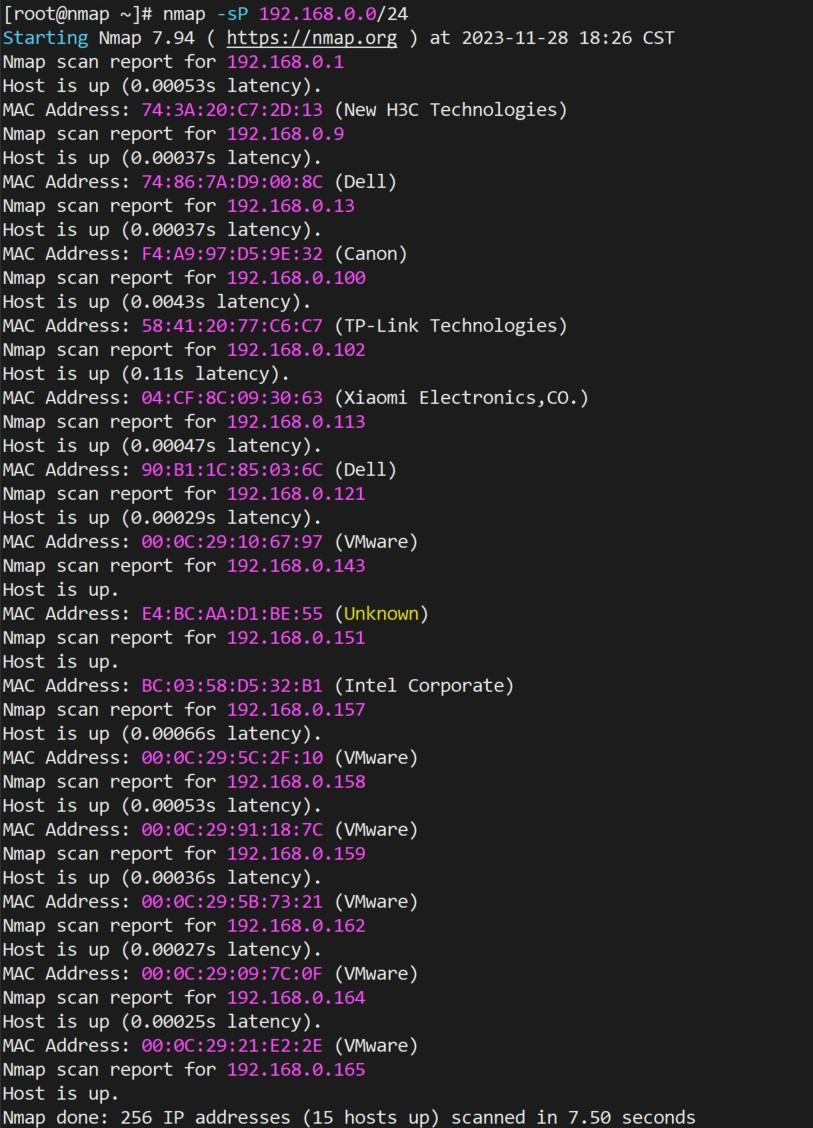

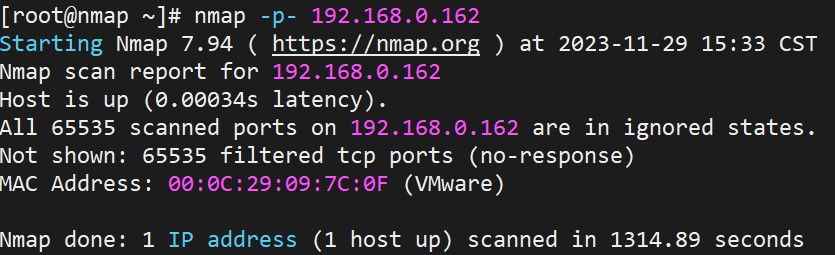

蔷薇灵动支持对主机扫描、端口扫描、SYN泛洪、非法远控等渗透方法进行监控和告警,本文通过使用nmap工具对目标网络和主机发起主机扫描和端口扫描,探测其开放的端口和服务。

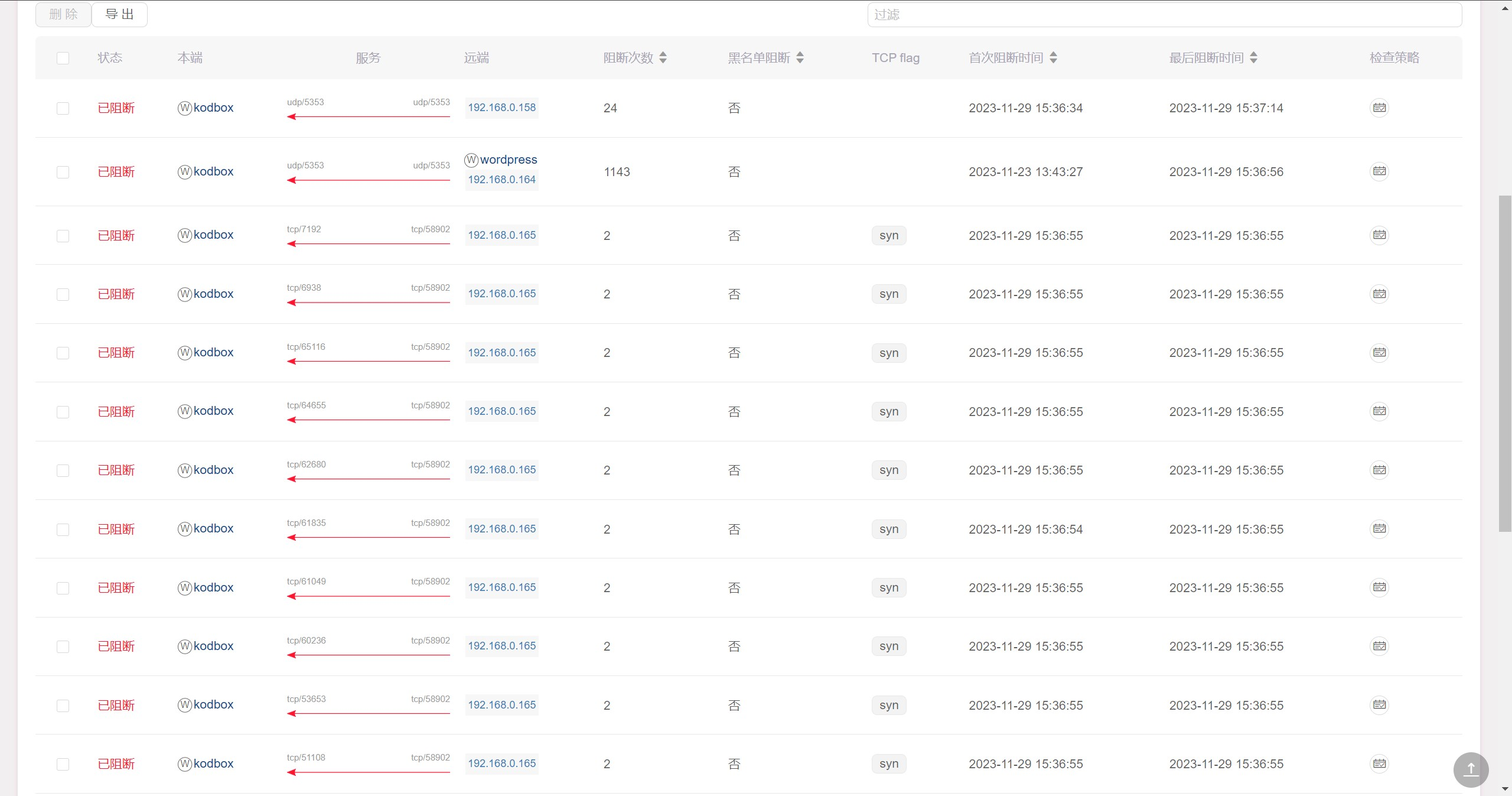

我们可以在后台看到被阻断的信息,包含了本端、远端、服务等信息。

同时也触发了告警规则,告警生效。

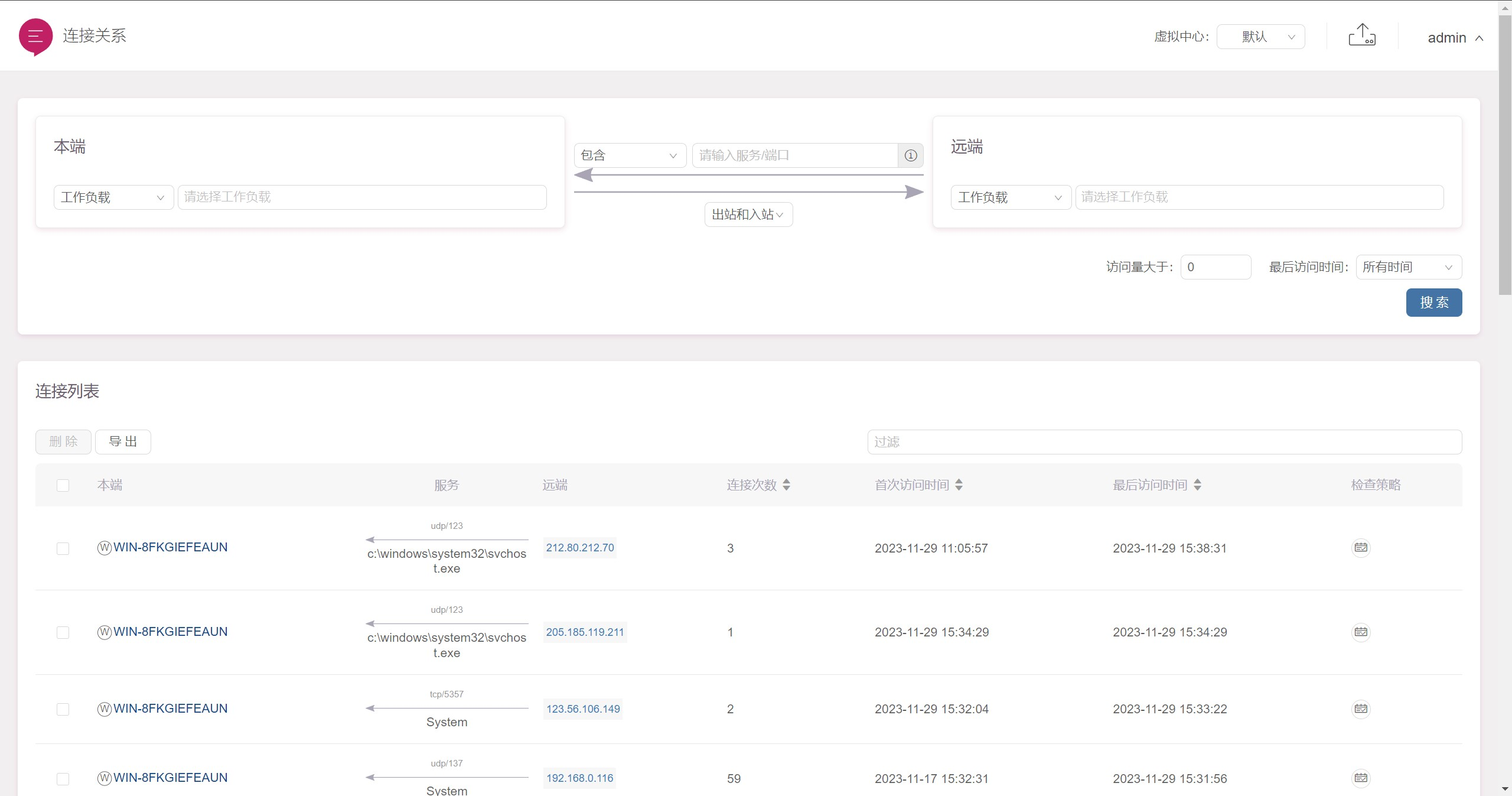

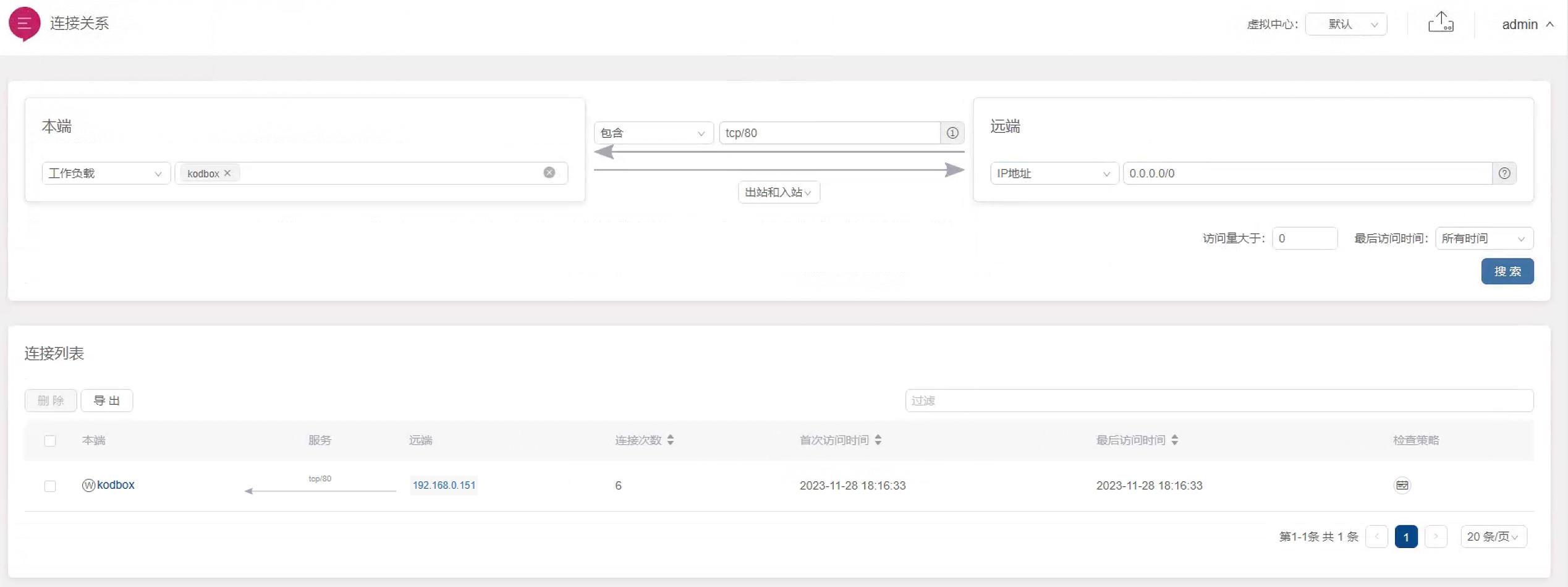

4、我们在后台还可以查看连接关系,帮助我们更改我们的策略并及时发现可能存在的风险。

五、方案优势

(一)缩减内网暴露面

自适应微隔离系统的核心价值是根据业务的安全需求建立环境间、业务间、工作负载间等不同粒度的微分段,对域内流量实现最小特权控制,并基于工作负载的漂移、变化实现策略的自适应调整,从而达成缩减暴露面的核心目的。利用自适应微隔离系统可同步采集工作负载监听端口及连接关系的能力,可提供体现二者对应关系,并分析出非必要端口暴露。

(二)违规流量阻断

自适应微隔离系统的策略应用通常遵循先学习、后阻断、逐步细化、逐步收紧的工作流程,应支持多种策略生效模式,能够在策略不实际生效的情况下标识出未被策略允许的流量,以供管理者分析策略配置疏漏。通过向现网工作负载下发最小特权的白名单策略,可阻断(或预阻断)未被策略明确允许的流量,及时发现异常流量。

(三)防堡垒机绕过跳转

通过对全网连接关系进行分析,并重点排查由非堡垒机 IP 发起的 TCP/22、TCP/3389 等管理流量,从而识别违规的堡垒机绕过及跳转行为。

(四)失陷主机一键隔离

基于常态化的安全监测,内部被渗透并失陷的主机将被及时预警,在针对失陷主机的应急处置场景中,为了避免威胁活动在内部的横向侧移,需及时对主机进行隔离操作。同时,为了对威胁事件进行溯源分析,通常情况下需要保留部分必须的管理端口访问。利用自适应微隔离系统对工作负载分组管理、预设分组策略等功能,可对确定的失陷主机进行高效的一键式隔离操作。

(五)全网封禁高危端口

在针对漏洞攻击、勒索病毒等突发安全事件的应急处置场景中,为防止攻击行为、恶意代码在内部大面积传播,常需要对漏洞、恶意代码所涉及的高危端口进行快速的全网封禁。利用自适应微隔离系统的黑名单策略管理能力,可通过高效方式对高危端口进行封禁。

【名词解释】

"东西向流量"(East-West traffic)是一个网络和数据中心领域的术语,用于描述在一个数据中心内部或在多个数据中心之间的网络流量。这个术语的起源与传统的数据中心网络设计有关,其中"北南向"(North-South)流量和"东西向"流量是两种主要的流量模式:

(1)北南向流量(North-South Traffic):指的是流入和流出数据中心的流量。这种流量通常涉及到数据中心和外部网络(例如互联网或其他远程网络)之间的通信。

包括客户端到服务器的请求和服务器对这些请求的响应。

(2)东西向流量(East-West Traffic):主要指的是在数据中心内部,服务器之间的流量。

随着云计算和虚拟化技术的发展,东西向流量变得越来越重要。这包括服务器与服务器、虚拟机与虚拟机、容器与容器之间的数据传输。这种类型的流量通常用于数据同步、负载均衡、复制和其他内部过程。随着技术的发展,特别是在微服务架构和容器化应用广泛使用的情况下,东西向流量在数据中心内部的重要性显著增加。管理和优化东西向流量对于确保数据中心的高性能和安全至关重要。